Onlar yavaşça içeri sızar, sabırla bekler ve siz farkına dahi varmadan saldırırlar. İleri Seviye Israrcı Tehditler (Advanced Persistent Threats –APT) BT sistemlerinin içine sızmanın bir yolunu bulur, tüm veriyi ele geçirir ve şirketin her noktasını felç eder. Her geçen gün daha fazla sayıda şirket bu son derece profesyonel siber saldırılardan kendilerini korumak için kendi yapıları dışındaki güvenlik operasyon merkezlerinden (Security Operation Center –SOC) destek alıyor. SOC hizmeti veren önde gelen tedarikçilerden biri de Deutsche Telekom...

Onlar kendilerine Pençe Fırtınası Operasyonu, Ofis Maymunları veya Güzel Ayı diyorlar. Ancak güzel olan tek şey isimleri... Aslında kendileri son derece kurnaz, fütursuz ve güvenlik uzmanlarının uykularını kaçırmaya hevesli tipler. Müşterileri adına kurumsal altyapıları hedefleyen ve buralara saldıran kiralık hırsızlar, siber paralı askerler olarak konumlanıyorlar. Saldırı, zararlı yazılımın fark edilmeden sisteme sızması ile başlıyor. Bu yazılım gizlice kendini yayıyor, verileri ele geçiriyor ve onları korsanlara ve onların müşterilerine gönderiyor. Federal Office for Information Security (BSI) verilerine göre tipik bir siber casus 208 gün boyunca fark edilmeden sistemde kalabiliyor. Ancak bu sadece ortalama bir değer. İnternet saldırganlarının izini süren ve T-Systems’ta BT adli tıp uzmanı olan Dr. Alexander Schinner, “Bizim bulgularımıza göre fark edilmeme rekoru beş yıl.” diyor.

APT28, uzun zamandır hedef belirleme konusunda çalışan bir hacker topluluğu. Kendilerine Güzel Ayı da diyen bu grup istedikleri ücreti verenlerin gösterdiği hedeflere saldırmaktan çekinmiyor. Bu Rus siber askerler, ABD’deki başkanlık kampanyası döneminde Democratic National Comittee’nin sunucularına sızmayı başardı. APT28’in Mayıs 2015’te Alman Parlamentosu’nu da hacklediğinden ve Fransa’daki başkanlık seçimlerinden kısa bir süre öncesinde Emmanuel Macron’un partisine ait e-posta hesaplarını kırdıklarından şüpheleniliyor.

“Arkadaşlardan” gelen e-postalara dikkat

Siber korsanlar birçok farklı teknik kullanabiliyor. “Spear phishing” popüler olduğu kadar basit de bir yöntem. Hacker’lar hedeflerini izliyor, onlar hakkında öğrenebileceği her şeyi öğreniyor ve onlara bir gün tamamen zararsız görünen bir e-posta gönderiyor. Bu e-posta bir arkadaştan veya bir aile bireyinden geliyor gibi görünüyor. Kurban, postadaki bağlantıya veya eklentiye tıkladığında zararlı yazılım kendini hızla hedef bilgisayara yüklüyor. Daha da basit bir tuzak var: Zararlı yazılım enfekte olmuş bir web sitesinde durur ve çimenler arasında gizlenen bir kene gibi sabırla bekler. Ya da siber hayaletler, açığa çıkarılmış ama yeterince hızlı yamalanmamış şebeke güvenlik açıklarından sızabilirler.

Kodu yüklemek sadece ilk adımdır. Fireeye’ın bir raporuna göre “APT28, grubunun geleceğe dair planlarına kapı aralayacak bir dizi zararlı yazılımı aynı anda yüklüyor.” Hacker’lar, şebekenin daha derinlerine sızmalarına zemin hazırlayacak bir temel platform kuruyorlar aslında. Bu derece karmaşık bir operasyon ciddi kaynaklar gerektiriyor. Sıradan virüsleri önüne gelene gönderen ve beceriden ziyade şansa güvenen mahallenizin hacker’larından çok daha farklı bir yapı ile karşı karşıyayız.

BT altyapısının merkezi izlenmesi

Genele yönelik virüsler; geleneksel firewall’lar, antivirüs yazılımları ve sızmayı önleme programlarıyla durdurulabilirler. Buna karşın APT’leri önlemek için sızmaları 7/24 tespit etmek ve anında etkisiz hale getirmeye yönelik olan ve mükemmel biçimde koordine edilen bir dizi aracı ve uzmanı kullanmak gerekir. Eğer bu kulağa yeterince zor gelmediyse bir de şunu söyleyelim: Fireeye’ın bulgularına göre diğer bir Rusya merkezli siber casusluk grubu olan APT29, “domain fronting” olarak adlandırılan bir tekniği kullanmaya başladı. Bu teknik, zararlı yazılımın gönderici adresini gizliyor ve şirketlerin zararlı veri trafiğini belirlemelerini çok daha zorlaştırıyor.

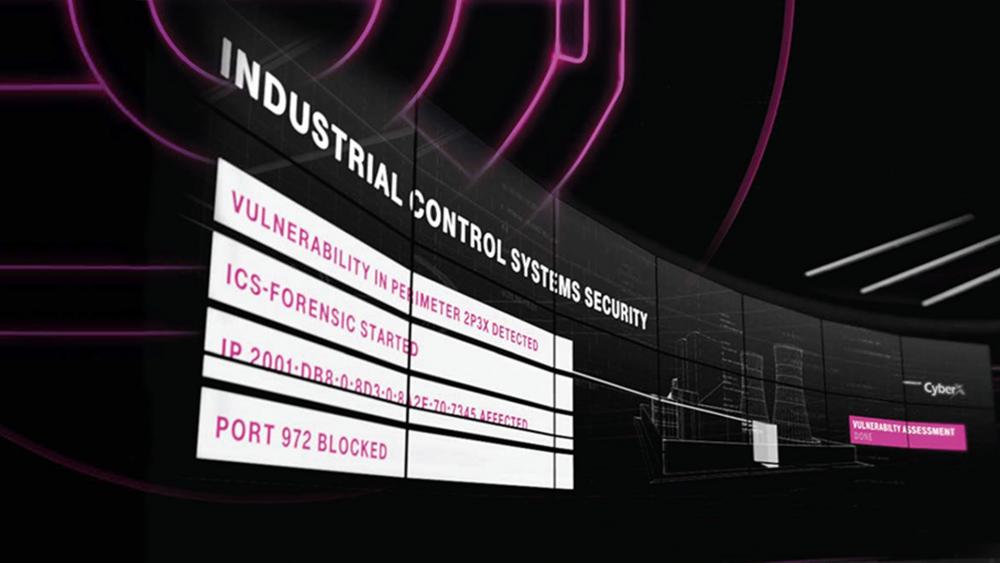

Kısa bir süre öncesine dek sadece büyük şirketlerin siber savunmalarında profesyonel bir yapı kurmaya yetecek kaynağı bulunuyordu. Burada büyük bir projeden bahsediyoruz: Merkezi BT kaynaklarını ve verileri tehditlere yönelik izlemek ve BT tehditlerine cevap vermek için güvenlik operasyon merkezleri kurmak gerekir. BT Güvenliği Mühendisliği ve Operasyonlarından Sorumlu Başkan Yardımcısı ve Deutsche Telekom’un SOC yöneticisi Rene Reutter, “SOC’ler; güvenlik uzmanlarının dev ekranlar üzerinden ‘düşman faaliyetlerini’ izledikleri, sistemden gelen uyarıları değerlendikleri ve gerektiğinde anında aksiyon aldıkları birer komuta kontrol odasına benzer” diyor.

Araçları dikkatlice koordine etmek

Savunma ekipleri misyonlarını gerçekleştirebilmek için koruma altında tuttukları BT sistemini otomatik olarak tarayan bir dizi güvenlik aracı kullanır. Sistemler SOC ile doğrudan konuşur ve böylelikle tüm veri trafiği analiz edilebilir ve izlenebilir. Ancak SOC’leri kurmak, işletmek ve buralarda görevlendirilecek farklı özelliklere sahip ekipleri istihdam etmek maliyetli bir iştir. Bu nedenle her geçen gün daha fazla sayıda şirket bu maliyetleri paylaşma ve kurum dışından yönetilen SOC hizmeti alma yolunu seçiyor.

Bulut teknolojisi sayesinde Deutsche Telekom gibi hizmet sağlayıcılar “Hizmet olarak SOC” modelini uygulayabiliyorlar. Hizmet sağlayıcılar, her bir müşteri için ayrı ayrı birer merkez işletmek yerine tek bir SOC üzerinden birden fazla müşteriye hizmet verebiliyor.

Bu yaklaşım sonucunda Deutsche Telekom, dünyanın gizli kahramanları olarak adlandırılabilecek şirketlerin neredeyse yarısını oluşturan Alman KOBİ’lere, daha önce sadece büyük şirketlerin erişebildiği seviyede bir güvenlik hizmeti sağlayabiliyor. Bu model sayesinde orta büyüklükte şirketler için çok önemli iki maliyet kalemi elimine edilmiş oluyor: Pahalı ekipman yatırımları ve kalifiye insan kaynağı yatırımları... TÜV Rheinland’ın BT ve İş Çözümleri Birim Başkanı Frank Luzsicza, “Güvenilen bir harici siber güvenlik iş ortağına sahip olmak şirketin güvenlik stratejisinde başarının en kilit unsuru” olduğuna inanıyor.

“SOC’ler; güvenlik uzmanlarının dev ekranlar üzerinden ‘düşman faaliyetlerini’ izledikleri, sistemden gelen uyarıları değerlendirdikleri ve gerektiğinde anında aksiyon aldıkları birer komuta kontrol odasına benzer.”

RENÉ REUTTER, BT Güvenliği Mühendisliği ve Operasyonlarından Sorumlu Başkan Yardımcısı ve Deutsche Telekom’un SOC yöneticisi

KRITIS ve Almanya BT Güvenliği Kanunu

Deutsche Telekom’un Siber Savunma Merkezi’nin Başkanı olan Rüdiger Peusquens, “SOC’ler yeni bir model değil. Ancak Almanya’da BT Güvenliği Kanunu’nun çıkması ve siber saldırıların her geçen gün daha da karmaşık bir hâl alması nedeniyle bu konuya olan ilgi artış gösterdi.” diyor. BT Güvenlik Kanunu’nun hayata geçirilmesini sağlayan KRITIS Düzenlemesi kısa süre önce Almanya’da yürürlüğe girdi. Artık BT, gıda, kamu hizmetleri, finans, trafik, ulaştırma ve telekomünikasyon sektörlerindeki şirketler BT sistemlerini güvenli ve çalışır kılmak için özel önlemler almak durumunda.

Büyük ölçekli bir enerji şirketi Mart 2017’de tehdit ve açık yönetimine ve altyapısını yönetmeye yönelik alanının en iyisi analitik çözümler için Deutcshe Telekom ile işbirliği yapmayı tercih etti. Grubun yeni birimlerinden olan Telekom Güvenliği Başkanı Dirk Backofen, “Bir SOC, bir şirketteki tüm süreç katmanlarından gelen bilgiyi merkezi olarak işleyebilir ve bir araya getirebilir. Operasyonel ortamınızı ve bu ortamın farklı güvenlik seviyelerini etkin biçimde yönetmek için böylesine derin bilgiye ihtiyacınız var.” diyor. Ancak bu noktada müşterinizin işinin her seviyesini uygun güvenlik çözümüyle koruma altına almak ve müşterinize en doğru kullanım senaryolarını sağlamak için know-how sahibi olmak gereklidir.

Doğru teknolojileri seçmek ve bunları doğru biçimde kullanmak için gerekli deneyimin kapsamı ve derinliği, dünyada siber güvenlik çözümlerinin yönetimine dair talebin artmasına zemin hazırlıyor. Geçtiğimiz sonbahardan itibaren Bonn’daki yeni SOC ve Deutsche Telekom Siber Savunma Merkezi bu talebi karşılayabilmek için bir arada çalışmaya başladı.

Geçtiğimiz sonbahardan itibaren Bonn’daki yeni SOC ve Deutsche Telekom Siber Savunma Merkezi müşterilerin BT altyapılarıyla ilgili ihtiyaçlarını karşılayabilmek için bir arada çalışmaya başladı.

Önleme, tespit etme, yanıt verme

SOC’lerin ihtiyaç duyduğu savunmaya ve hücuma yönelik teknolojiler sanki karmaşık bir desen gibi iç içe geçmiştir ancak SOC’nin yaptığı işi üç kategoride incelediğimizde bu resmin daha kolay anlaşılır hale geldiğini görürüz: Önleme, tespit etme ve yanıt verme... Diğer bir deyişle: Bir şirketi bir şey olmadan evvel nasıl güvenlik altına alabilirim? Tehdit yazılımlarının, APT’lerin ve diğer zararlı yazılımların şebekeme sızdığını ve gelişmiş tehdit önleme sistemlerimin ve sızma önleme sitemlerimin otomatik olarak devreye girdiğini nasıl bilebilirim? İster içeride ister dış lokasyonda olsun, enfekte olmuş bir sisteme 7 gün 24 saat 365 gün boyunca anında müdahale nasıl veya kim tarafından yapılacak? Bunlar kadar önemli diğer sorular da “kim” ve “ne” sorularıdır: Tam olarak ne oldu? Hangi veriler ele geçirildi? Bunlar içinde ticari sırlar var mıydı? Bu veriler nereye gönderildi? Avrupa’da bu sorulara cevap verecek adli tıpvari becerileri ve deneyimi olan çok az sayıda uzmanın bir kısmı Deutsche Telekom bünyesinde görev alıyor.

“Bulut teknolojisi sayesinde Deutsche Telekom gibi hizmet sağlayıcılar “Hizmet olarak SOC” modelini uygulayabiliyorlar.”

Endüstriyel sistemlerin güvenliği

Endüstriyel şebekeler ve birbiriyle bağlantılı bilgisayar sistemleri, cihazlar ve kontrol sistemleri APT saldırılarına karşı dayanıksız kalabilir. Deutsche Telekom’da endüstriyel kontrol sistemleri güvenliği uzmanı Bernd Jager, “Fabrikalar genelde siber atakları önleme özelliği düşük sistemleri barındırır. Bu sistemler bir şebekede kullanılmak üzere tasarlanmamıştır. Firewall gibi geleneksel BT güvenlik sistemleri bu tür ortamlarda işe yaramaz. Genelde endüstriyel ortamların güvenliğine dair bilgi birikimi de sınırlıdır.” diyor. Deutsche Telekom, bu açığı kapatmak için özellikle endüstriyel şirketleri hedefleyen güvenlik çözümleri üreten şirketlerle işbirliği yapma yoluna gidiyor. Bu endüstriyel kontrol sistemleri, endüstriyel şebekelerde tehdit belirleme süresinin kısaltılması ve gerekli olduğunda otomatik koruma ve yanıt verme sistemlerinin devreye girmesine odaklanıyor. Reutter, “Bu çözümler güvenli bir operasyon merkezinin bir parçası olarak da sunulabilir.” diyor.

SOC’lerin ne kadar büyük bir etki oluşturabileceğini daha iyi anlatmak için spor dünyasından bir örnek verebiliriz. Bir SOC, Dünya Doping Önleme Örgütü’nün (WADA) başını ağrıtan birkaç olayı önleyebilirdi. Güzel Ayı grubu WADA veritabanına birkaç kez saldırıda bulundu. Grubun web sitesinin ana sayfasında şöyle yazıyordu: “Merhaba, Dünya vatandaşları. Biz fair play ve temiz sporu destekliyoruz. Şimdi sizlere Olimpiyat madalyalarının nasıl verildiğini açıklayacağız. WADA veritabanını hackledik ve gördüklerimiz karşısında şoke olduk.” Ne diyelim bazen hacklemenin de faydaları olabiliyormuş...

Daha Fazlası için: www.t-systems.com.tr